关于勒索软件的硬道理:我们还没有准备好,这是一场与新规则的斗争

大约十年以来,我们一直在谈论针对组织的勒索软件和勒索攻击。我们正在围绕技术重建整个经济,同时面临一些基本问题,使基础沦为流沙。

我们目前看到的是一场可预测的危机,但尚未接近顶峰。我不确定人们普遍了解情况。采取行动的轮回很大。通过这篇文章,我希望阐明现实,以及人们需要听到的一些残酷事实。

我还想预先声明,我已经看到一些网络安全供应商行业的人在这种情况下自责。我的看法:停止。多年来,人们在这个主题上做了惊人的工作,并且由于上述工作停止了数量惊人的攻击。

然而,现实是,威胁变得势不可挡,我相信安全行业及其客户的生存危机。

现代勒索软件攻击意味着什么

在开始之前,我特别想为非技术受众强调这条推文,以解释组织经历勒索软件攻击的经历是怎样的:

举一个具体的例子。你们都听说过管道攻击,恐慌性购买导致天然气短缺。但是这不是今天谈论的内容。

我想谈谈爱尔兰的医院。这是一张照片,由一家受影响的医院在过去几天提供,其中有军官被征召来帮助恢复 Windows 7 PC:

那次攻击发生在几周前,由勒索软件组织 Conti引起,该组织对爱尔兰的国家医疗保健系统 HSE 的系统进行了加密。

这些官员正在努力使用解密密钥恢复系统,据报道,该密钥由 Conti 团伙免费提供。您可以阅读 HSE的网站,该网站描述了对患者和工作人员的影响——例如,急诊科有“重大延误”,工作人员被警告互联网访问完全不可用,并且一些电子邮件系统已经丢失。

一个国家有自己的军队帮助恢复 Windows 7 PC 以提供紧急服务数周的事实应该是一个警钟。

这个例子并不异常。这是新常态。仅在上周的前 3 天,我就追踪了 23名新的勒索软件和勒索受害者,他们正在与攻击作斗争(大多数尚未向媒体披露)。本周一,我在中午之前追踪了 43 个新的有组织的勒索软件团伙事件。

一个是美国执法部门。受影响的组织遍及所有部门,包括关键基础设施和医疗保健。

Extortion 攻击并不新鲜。“DDoS” - 拒绝服务攻击 - 提供赎金以避免再次受到攻击,一段时间以来一直是犯罪分子的工具。“屏幕锁”,即需要付费才能解锁 PC,也是人们长期使用的工具。

网络犯罪并不新鲜。自从我进入这个行业以来,人们一直在进行网络钓鱼攻击等。

有什么变化?和任何事情一样,跟着钱走。

在这些年里,政府中的许多人都做出了真正的努力来认真关注勒索软件,但是历史上一直关注 APT (advanced threats)(高级威胁)崇拜——也就是说,参与间谍活动的团体等等。尽管这些问题现在并将仍然是非常现实的问题,但现实是勒索软件已成为整个社区的运营风险——这不是风险,而是在发挥作用的早期阶段的现实。

勒索软件的命运之轮

勒索软件和数据勒索攻击有一个共同点——金钱。有一个非常发达的货币生态系统,它允许,例如:

· 获得对台式电脑(例如电子邮件)或不安全的互联网连接服务的初始访问权的货币化

· 出售该访问权限的货币化——初始访问经纪人

· 市场的货币化——eBay风格的网站,任何人都可以购买全球网络的访问权限,其中许多都可以访问数千个组织

· 销售通用攻击性安全工具的货币化——例如,将恶意内容添加到 Microsoft Office文档的“宏构建器”工具,试图逃避防病毒解决方案的“加密器”工具等。

· 销售和转售远程访问木马和僵尸网络的货币化——例如,提供对端点的远程访问的 Locky 和Trickbot。

· 销售勒索软件和访问勒索软件即服务平台的货币化。

· 为市场招聘开发人员和员工、开发通用攻击性安全工具、远程访问木马、僵尸网络、勒索软件有效载荷等的货币化。

· 雇佣“渗透测试员”闯入组织的货币化。

从本质上讲,这是全球范围内严重的有组织的网络犯罪。其中一些团体设有人力资源和薪资部门。虽然它被看作是主要经营从俄国,它其实不只是在俄罗斯的运营商。

大型游戏勒索软件团伙每年吸引数亿美元的付款。例如,领先的网络安全保险提供商 CNA Financial 本身就受到了勒索软件的攻击——并向他们怀疑的俄罗斯攻击者支付了 4000 万美元的费用。三月网络攻击后,CNA Financial 向黑客支付了 4000 万美元的赎金 — 彭博社

货币化不仅仅适用于“坏人(tm)”:

· 一些网络威胁情报提供商抓取、渗透和出售对僵尸网络数据、受害者数据等的访问。

· 安全供应商的技术和服务销售额创下历史新高——少数人提出了一些奇怪的、几乎是 Theranos风格的声明,他们夸大了他们所能提供的东西,而且预算数额巨大。

· 一些产品所有者在他们自己的产品中利用安全问题来追加销售他们的安全服务和产品。

· 加密货币市场正在促进交易并赚取交易费用。

· 一些保险公司为勒索软件提供保护政策。

· 美国境内存在专门的谈判公司,以促进向勒索软件团伙付款。

· 网络安全公司制造了许多被勒索软件团伙重复使用的“红队”工具。

例如,这并不是说 CTI 提供商不会增加价值。他们很多时候都在通知执法部门的第一线。这不是说组织应该免费做事,也不是说 XYZ 的事情不好(事实上,这些公司中的许多都是混蛋)。仅仅观察到这里存在一个货币周期,勒索软件运营商和网络安全行业(到 2023 年,网络安全市场价值 2483 亿美元)每年的利润创纪录。

为什么会这样?

公司购买的工具通常太复杂,无法在现实世界中正确部署,很多组织他们花了大钱却从未完成安装。特定的痛点,例如身份和权限管理工具,对于许多组织来说太笨拙了,无法很好地实施,但肯定会为销售人员购买一些游艇。

管理网络安全部门也非常困难,因为有太多的外部输入——例如最新炒作的漏洞,结果证明永远不会被利用,安全控制在现实世界中不切实际等等——保持专注于做“基础” '(建立安全基础)通常很困难。

安全基础,例如确保已经购买的工具得到实际实施和维护,是迄今为止任何组织可以采取的最有价值的步骤——但价值数万亿美元的安全行业制造噪音很少涉及这样做。这适用于有专门安全人员关注的组织。

“ Just patch ”是您在网络安全圈子中听到的口头禅,但我不确定网络安全领域有多少人尝试修补 Microsoft Exchange和 SharePoint 集群,但是……这不是“公正”的操作。例如,应用每月一次的 Microsoft Exchange 安全更新大约需要集群中的每台服务器 30 分钟(集群通常很大),而每季度的累积更新则需要更长的时间。这只是交换。SharePoint是类似的......然后你有各种互连的系统、变更管理等要处理——更不用说随意更改功能的补丁、需要特定版本的 .net 框架、Active Directory 架构更改等。

换句话说,过去两年的许多勒索软件事件都是由网络边界的网络安全产品引起的,这些产品由安全团队出于安全原因实施——然后最终被勒索软件组织利用未修补的漏洞几个月到几年后。如果安全团队发现修补他们拥有的少数产品很困难,他们怎么能指望企业修补数千年的旧系统?

此外,网络安全部门倾向于将系统的备份和恢复视为 IT部门职责的一部分。

如果您认为网络安全很难,那么您应该在战壕中看到 IT。在价格方面,许多组织都在竞相逐底竞争,以尽可能低的成本将外包给托管服务提供商 (MSP)。许多组织都停留在生命周期结束的软件上,根本没有预算来跟上微软的步伐,也没有接近 Windows Server 2019 等。

事实是,虽然政府正在推动零信任等框架,但成功实施这些框架的组织数量……并不多。许多公司几乎负担不起修补 SharePoint的费用,更不用说修补漏洞管理程序中显示的数以万计的应用程序漏洞了,而且确实难以获得准确的资产列表。

大多数组织仍然没有一个人负责安全。

老实说,战壕中的情况与您在有关信息安全理论的管理 PowerPoint中阅读的内容大不相同。支持组织的一种方法是认识到,也许现在对公司大喊“只是修补”和“实施零信任”实际上并不实用。这是迄今为止我所见过的最大的脱节,而现实是组织需要支持——例如,针对勒索软件的大规模国际执法行动。

此外,IT 部门倾向于将勒索软件的恢复视为网络安全部门职责的一部分。

勒索软件组织正在利用什么

IT和网络安全既困难又嘈杂。例如,企业往往缺乏能够应对勒索软件攻击者的强大灾难恢复(DR)计划。大多数组织会说他们已经测试过灾难恢复——但是他们是否测试过它,例如,恶意行为者删除他们的灾难恢复环境和/或备份?攻击者很明智,可以删除或绕过传统的备份和灾难恢复。

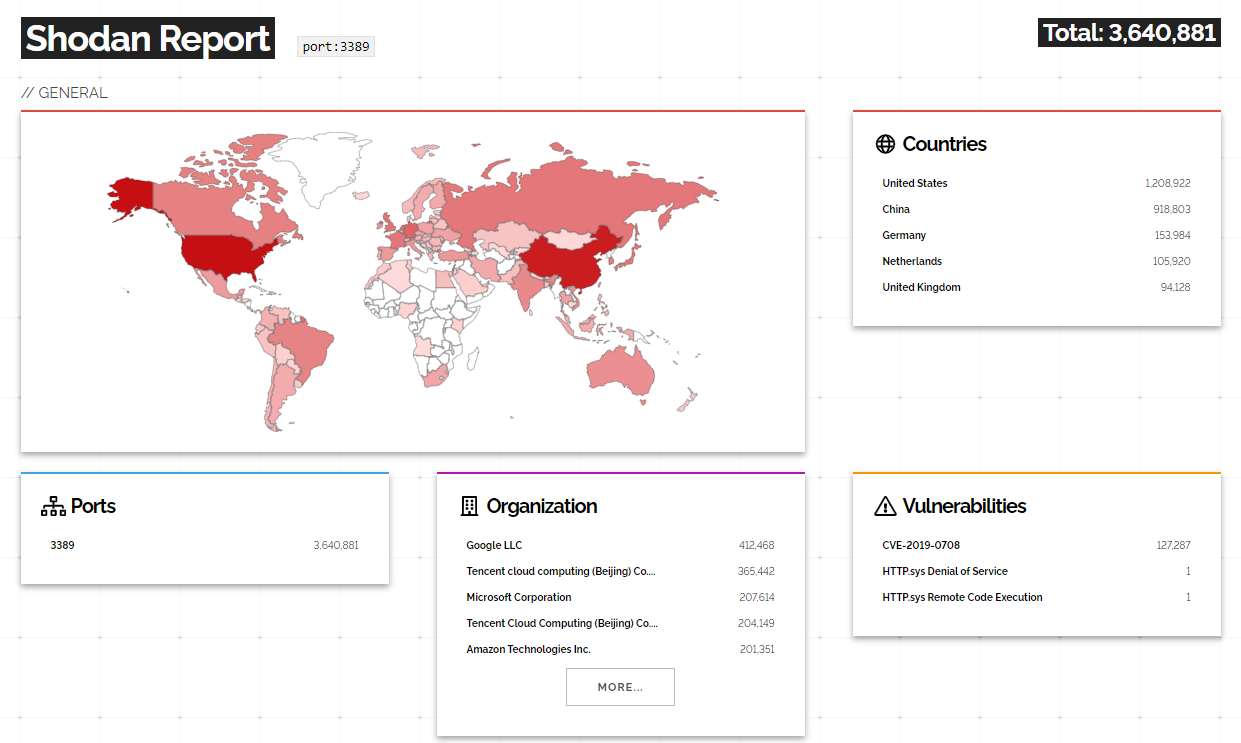

企业低估了他们面临的威胁。例如,组织通常将远程桌面协议直接提供给互联网——这是一个非常冒险的举动,因为 RDP没有内置多因素身份验证,而且身份验证目前很容易暴力破解。这是怎么发生的?嗯,有很多原因——但一个是他们没有意识到他们面临的威胁——这样的行为可能会导致企业倒闭。

组织经常在工具上购买工具,他们甚至无法定期修补,更不用说支持和使用了——这包括压力下的安全团队提供的安全工具。

一些安全供应商正在发布勒索软件组织直接利用的劣质产品(例如 VPN设备)。这就是循环。

在某些情况下,您会看到一个安全供应商发布了另一个安全供应商产品的完整链远程代码执行漏洞,然后被勒索软件团伙滥用。实际上,安全行业既是武器经销商,又是国防经销商。理论上,发布漏洞可以让客户更好地保护自己,通过迫使供应商制作补丁——但是当你把学校和医院夹在中间时,就会导致他们无法跟上的情况,他们是市场的受害者。重新搞保护。

简而言之,勒索软件团伙有一种货币化的方式来利用许多组织在 IT 和安全方面所处的状况。

COVID 的额外影响给已经陷入困境的 IT预算增加了压力。现实情况是,许多组织在最好的时候几乎无法将其整合在一起,并且无法在操作上应对恶意行为者在一个晚上出现并删除其整个基础架构。这是地面上的一个严重问题。询问 IT和安全运营角色中的任何人,您都会发现挑战的规模。这里没有“只是补丁”或“只是实施多因素身份验证”的魔杖。

来源:https://doublepulsar.com/the-hard-truth-about-ransomware-we-arent-prepared-it-s-a-battle-with-new-rules-and-it-hasn-t-a93ad3030a54

- 上一篇: 九种在家工作的关键安全实践

- 下一篇: 无